พบกลุ่ม APT ใช้ ClickFix หลอกเหยื่อรันโค้ดอันตรายเพื่อติดตั้งมัลแวร์

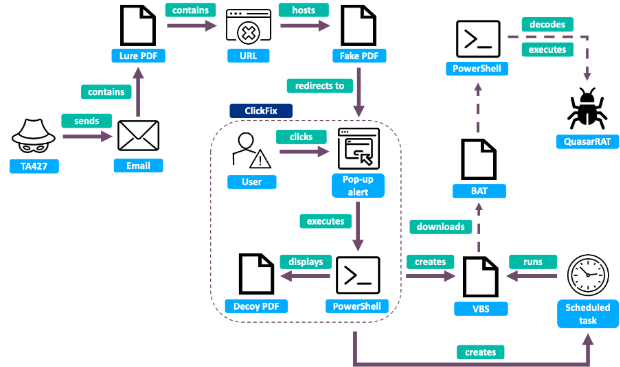

- เริ่มแรกแฮกเกอร์จะส่งอีเมลนัดประชุมปลอมเป็นภาษาเกาหลี ญี่ปุ่น หรืออังกฤษ เพื่อให้ดูเหมือนว่าผู้ส่งเป็นหน่วยงานทางการทูต โดยแนบไฟล์ PDF ที่ไม่มีอันตรายเพื่อสร้างปฏิสัมพันธ์กับเหยื่อก่อน

- หลังจากได้ปฏิสัมพันธ์กับเป้าหมายผ่านทั้งอีเมลส่วนตัวและอีเมลองค์กรแล้ว แฮกเกอร์ส่งอีเมลฉบับที่สองซึ่งแนบ PDF ที่มีลิงก์ที่นำไปสู่หน้า Landing Page ที่ปลอมเป็น Drive เก็บเอกสารปลอมไว้

- เมื่อเหยื่อดาวน์โหลดไฟล์เอกสารข้างต้น จะ Redirect ไปยังหน้าที่มี Pop-up ขึ้นมาว่าให้ลงทะเบียนโดยคลิกที่ Register เพื่อให้สามารถเปิดไฟล์ได้ หากเหยื่อคลิกที่ Register แล้วจะมี Pop-up อีกอันแสดงขึ้นมา โดยให้ Copy โค้ดและรัน Command ผ่าน PowerShell

- เมื่อเหยื่อดำเนินการตามสำเร็จ Command จะดาวน์โหลด PowerShell Script ตัวที่สองมาจาก Server ซึ่งจะแสดงไฟล์ PDF หลอกให้เหยื่อไม่สงสัย PowerShell Script ตัวที่สองจะสร้าง VBScript ชื่อว่า temp[.]vbs ใช้สำหรับการทำ Scheduled Task เพื่อดาวน์โหลด Batch Script ใช้ในการสร้างและ Decode Script ต่าง ๆ รวมถึง Payload ของ QuasarRAT ที่ถูก Encode ด้วย Base64 และ XOR

- สุดท้ายแฮกเกอร์ใช้มัลแวร์ QuasarRAT ในการติดต่อกับ C2 Server ของแฮกเกอร์ในการดำเนินการโจมตีต่อ ๆ ไป

รูปที่ 1: ขั้นตอนการโจมตีของ Kimsuky

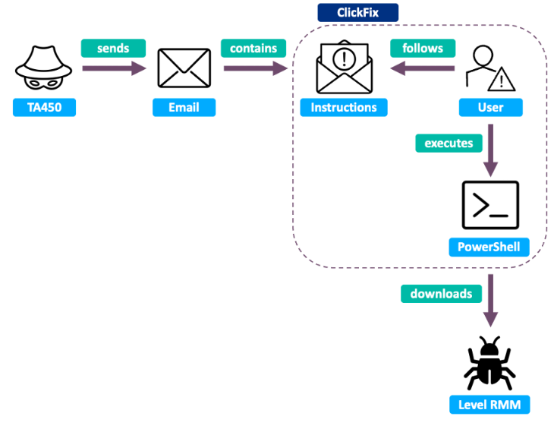

ส่วนการโจมตีของกลุ่มแฮกเกอร์ MuddyWater หรือ TA450 จากอิหร่านโจมตีไปยังหน่วยงานในภูมิภาคตะวันออกกลางด้วยการส่งอีเมลที่ปลอมเป็นการแจ้งเตือนจาก Microsoft ว่าเหยื่อต้องอัปเดตความปลอดภัยพร้อมคำแนะนำให้ดำเนินการตาม โดยให้ Copy Command ที่อันตรายและนำไปรัน PowerShell ด้วยสิทธิ์ Administrator ส่งผลให้เครื่องของเหยื่อถูกติดตั้งเครื่องมือ RMM ชื่อว่า "Level"

รูปที่ 2: ขั้นตอนการโจมตีของ MuddyWater

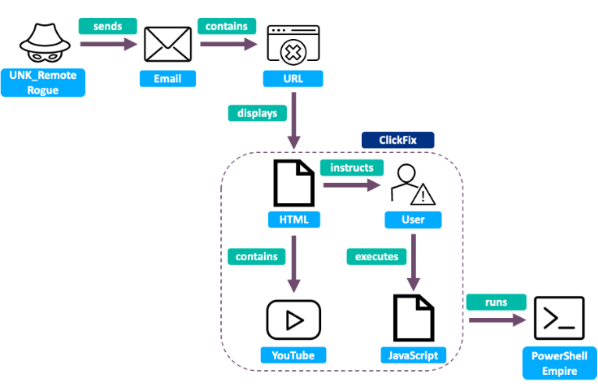

ในกรณีของกลุ่มแฮกเกอร์ UNK_RemoteRogue จากรัสเซียมุ่งเป้าไปยังหน่วยงานการผลิตอาวุธในประเทศ แฮกเกอร์จะส่งอีเมลอันตรายจาก Zimbra Server ที่ถูก Compromise โดยปลอมเป็น Microsoft Office หลอกให้เหยื่อคลิกลิงก์แล้วนำไปสู่หน้า HTML ที่ปลอมเป็นเอกสาร Microsoft Word พร้อมคำแนะนำและคลิปสอนการใช้งานผ่าน Youtube ให้ Copy JavaScript อันตรายไปรันใน Terminal เพื่อทำการเชื่อมต่อไปยัง Server ของแฮกเกอร์เอง

รูปที่ 3: ขั้นตอนการโจมตีของ UNK_RemoteRogue

ผลกระทบจากการโจมตี

จากการโจมตีด้วยเทคนิค ClickFix ของกลุ่มแฮกเกอร์ต่าง ๆ ส่งผลให้แฮกเกอร์สามารถเข้าถึงและขโมยข้อมูลที่สำคัญของเหยื่อออกมาสู่สาธารณะได้ เช่น ข้อมูลทางการทูต ข้อมูลความมั่นคงแห่งชาติ และทรัพย์สินทางปัญญาขององค์กร รวมไปถึงแฮกเกอร์สามารถเข้าควบคุมระบบได้โดยไม่ได้รับอนุญาต ซึ่งอาจนำไปสู่การขยายขอบเขตการโจมตีไปยังระบบเครือข่ายอื่น ๆ ที่เกี่ยวข้องได้

สรุปการโจมตี

กลุ่มแฮกเกอร์ต่าง ๆ นำเทคนิค ClickFix ไปใช้ในรูปแบบที่แตกต่างกัน เพื่อหลอกให้เหยื่อรัน Command หรือ Script อันตรายด้วยตนเอง ส่งผลให้แฮกเกอร์สามารถเข้าถึงหรือเข้าควบคุมระบบเพื่อดำเนินการโจมตีเพิ่มเติมได้ เช่น การติดตั้งมัลแวร์ ติดตั้ง Remote Tool และการใช้ Scheduled Task บนเครื่องของเหยื่อ

คำแนะนำ

- Awareness Training เรื่องรูปแบบการโจมตีให้กับบุคลากรในองค์กร เช่น ห้ามรันคำสั่งที่ Copy มาจากเว็บหรืออีเมลโดยไม่เข้าใจหรือจากแหล่งที่ไม่น่าเชื่อถือ

- ใช้ Email Gateway ที่มีความสามารถในการตรวจสอบ URL และไฟล์แนบที่อันตรายต่าง ๆ

- จำกัดสิทธิ์การใช้ PowerShell และ Command Prompt สำหรับผู้ใช้งานทั่วไป

- ตรวจสอบการทำงานและไฟล์ที่อยู่ในระบบเพื่อตรวจจับกิจกรรมที่ผิดปกติ

- อัปเดตซอฟต์แวร์ป้องกันไวรัสและป้องกันมัลแวร์อยู่เสมอเพื่อตรวจจับและบล็อกภัยคุกคาม

- พิจารณาการการตั้งค่าไฟร์วอลล์และระบบตรวจจับการบุกรุกเพิ่มเติม

- หมั่นตรวจสอบและอัปเดตซอฟต์แวร์และฮาร์ดแวร์ต่าง ๆ ในระบบอย่างสม่ำเสมอ เพื่อป้องกันช่องโหว่

แหล่งอ้างอิง

https://securityonline.info/state-sponsored-actors-adopt-clickfix-technique-in-cyber-espionage/