แฮกเกอร์โจมตีอุตสำหกรรมกำรผลิตด้วย Lumma Stealer และ Amadey Bot

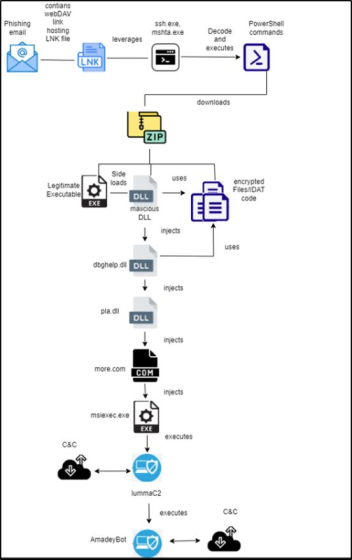

พบแคมเปญโจมตีทางไซเบอร์ที่มุ่งเป้าไปยังภาคอุตสาหกรรมการผลิต โดยแฮกเกอร์ใช้เทคนิค Process Injection เพื่อติดตั้งมัลแวร์ Lumma Stealer และ Amadey Bot เริ่มต้นจากไฟล์ LNK ซึ่งปลอมตัวเป็นไฟล์ PDF และถูกจัดเก็บบน WebDAV ถึงแม้ว่าช่องทางการเริ่มโจมตียังไม่ทราบแน่ชัด แต่มีความเป็นไปได้สูงว่าผู้โจมตีใช้วิธี Spear-Phishing เพื่อหลอกให้เหยื่อคลิกลิงก์ ที่นำไปสู่ไฟล์ LNK นั้น โดยไฟล์ดังกล่าวถูกออกแบบมาเพื่อเริ่มกระบวนการติดตั้งมัลแวร์

- แฮกเกอร์เริ่มกระบวนการโดยการส่ง Spear-Phishing ซึ่งหลอกให้ผู้รับคลิกลิงก์เพื่อผู้ส่งใช้งานไปยัง WebDAV จากนั้นจะเจอกับไฟล์ LNK shortcut ที่ปลอมเป็นไฟล์ PDF

- เมื่อเหยื่อเปิดไฟล์ LNK ไฟล์จะทำงานโดยเรียกใช้ ssh.exe และ mshta.exe เพื่อรันคำสั่ง PowerShell สำหรับดาวน์โหลดไฟล์ ZIP มายังโฟลเดอร์ Temp ไฟล์ ZIP นี้จะถูกคัดลอกไปยังโฟลเดอร์ใหม่ภายใต้ LocalAppData โดยชื่อโฟลเดอร์ถูกสร้างแบบไดนามิกด้วย GUID (Globally Unique Identifier)

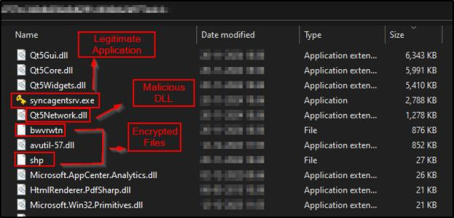

- หลังจากแตกไฟล์ ZIP สคริปต์จะสแกนโฟลเดอร์เพื่อค้นหาไฟล์ .EXE และเรียกใช้ไฟล์ syncagentsrv.exe ไฟล์นี้จะดำเนินการโหลด DLL อันตรายชื่อ Qt5Network.dll ผ่านเทคนิค DLL Sideloading

รูปที่ 2: แสดงไฟล์ภายในไฟล์ ZIP

- DLL อันตรายจะอ่านไฟล์ที่เข้ารหัสชื่อ "shp" ซึ่งอยู่ในโฟลเดอร์เดียวกัน จากนั้นถอดรหัสข้อมูลและดึงสตริงสำคัญ เช่น LoadLibraryA, VirtualProtect และ dbghelp.dll

- หลังจากถอดรหัสเสร็จสิ้น จะใช้ dbghelp.dll เพื่อโหลด DLL ผ่าน API ที่ชื่อ LoadLibraryA โดยไฟล์ dbghelp.dll เป็นไลบรารีของ Microsoft Windows ที่ออกแบบมาเพื่อใช้ในการดีบักและจัดการข้อมูล

- เมื่อโหลด DLL แล้ว โค้ดที่เป็นอันตรายจะใช้ API ที่ชื่อ VirtualProtect เปลี่ยนสิทธิ์ในการเข้าถึงหน่วยความจำของไฟล์ dbghelp.dll ให้เป็น PAGE_EXECUTE_READWRITE ซึ่งหมายถึงสามารถอ่าน เขียน และรันโค้ดได้

- หลังจากปรับเปลี่ยนสิทธิ์ในการเข้าถึงหน่วยความจำแล้ว โค้ดอันตรายจะเริ่มรันเนื้อหาที่ Inject ไว้ใน dbghelp.dll จากนั้นโค้ดที่ถูก Inject จะอ่านไฟล์ที่ชื่อว่า bwvrwtn ซึ่งอยู่ในไดเร็กทอรีเดียวกัน

- จากนั้น โค้ดอันตรายจะโหลดไฟล์ pla.dll จากไดเรกทอรี %syswow64% โดยใช้ API ที่ชื่อ LoadLibraryW หลังจากโหลดเสร็จแล้ว จะทำการเปลี่ยนสิทธิ์การเข้าถึงหน่วยความจำของ pla.dll เป็น PAGE_EXECUTE_READWRITE และจะคัดลอกเนื้อหาไปยังหน่วยความจำของ pla.dll แล้วเปลี่ยนสิทธิ์เป็น PAGE_EXECUTE_READ และจะรันโค้ดที่ถูก Inject เข้าไปใน pla.dll

- ในท้ายที่สุด โค้ดภายใน pla.dll จะ Inject โค้ดอันตรายเข้าไปใน more.com และจะรันโค้ดดังกล่าวใน more.com เพื่อทำการติดตั้งมัลแวร์ Lumma Stealer และ Amadey bot โดยการ Inject มัลแวร์ Lumma Stealer เข้าไปใน msiexec.exe Process เพื่อขโมยข้อมูลที่สำคัญจากเครื่องของผู้ใช้งาน และ Inject Amadey bot เข้าไปใน explorer.exe Process เพื่อ Persistence ซึ่ง Amadey bot จะสร้าง Task Scheduler ที่ชื่อว่า NodeJS Web Framework ขึ้นมา โดย Framework ดังกล่าวจะทำการรันสำเนาของ Amadey bot ที่เก็บไว้ในไดเรกทอรี %Appdata% เพื่อให้มั่นใจว่ามัลแวร์จะยังคงทำงานได้หลังจากการรีสตาร์ทเครื่อง

ผลกระทบจากการโจมตี

ผลกระทบจากการโจมตีในแคมเปญดังกล่าวส่งผลกระทบให้เกิดการสูญเสียข้อมูลที่สำคัญ เช่น รหัสผ่านหรือข้อมูลส่วนบุคคล ที่ถูกขโมยโดย Lumma Stealer อีกทั้ง Amadey bot สามารถทำการ Persistence เพื่อให้อยู่ในระบบได้ แม้เครื่องจะถูกรีสตาร์ท ทำให้แฮกเกอร์สามารถเข้าถึงและควบคุมเครื่องได้ในระยะยาว

สรุปการโจมตี

การโจมตีในแคมเปญดังกล่าวจะเริ่มต้นจากการ Spear-Phishing พร้อมแนบลิงก์ที่ส่งไปยัง WebDAV ที่มีไฟล์ LNK shortcut ที่ปลอมเป็นไฟล์ PDF ซึ่งเมื่อเปิดไฟล์แล้วจะทำการรันคำสั่งผ่าน ssh.exe และ mshta.exe เพื่อรัน PowerShell อันตราย จากนั้น มันจะดาวน์โหลดและรันมัลแวร์ เช่น Lumma Stealer เพื่อขโมยข้อมูลสำคัญจากเครื่องและ Amadey bot ที่จะถูกติดตั้งเพื่อทำการ Persistence โดยการใช้ Task Scheduler เพื่อให้มัลแวร์ทำงานต่อได้ แม้เครื่องจะถูกรีสตาร์ท

คำแนะนำ

- จำกัดการใช้งาน PowerShell และ mshta.exe บนเครื่องคอมพิวเตอร์และเซิร์ฟเวอร์

- หลีกเลี่ยงการเปิดไฟล์แนบหรือคลิกลิงก์ในอีเมลจากอีเมลที่น่าสงสัย เช่น อีเมลที่มีเนื้อหาสะกดผิด

- ดำเนินการใช้ Email Gateway เพื่อคัดกรองสแปมอีเมล

- ใช้การ Application Whitelisting เพื่ออนุญาตให้เฉพาะโปรแกรมหรือแอปพลิเคชันที่ได้รับการอนุญาตเท่านั้นที่จะสามารถทำงานบนเครื่องคอมพิวเตอร์หรือเครือข่ายได้

- ทำการ Full-Scan ที่ Endpoint ทุก ๆ ครั้งต่อสัปดาห์ เพื่อป้องกันไฟล์อันตราย

Indicators of Compromise (IoCs)

|

มัลแวร์ Lumma Stealer และ Amadey bot

|

|

| SHA-256 | 5b6dc2ecb0f7f2e1ed759199822cb56f5b7bd993f3ef3dab0744c6746c952e36 |

| 8ed1af83cf70b363658165a339f45ae22d92c51841b06c568049d3636a04a2a8 |

|

| 7b8958ed2fc491b8e43ffb239cdd757ec3d0db038a6d6291c0fd6eb2d977adc4 |

|

| dc36a3d95d9a476d773b961b15b188aa3aae0e0a875bca8857fca18c691ec250 |

|

| URL | hxxps://www.google[.]ca/amp/s/goo.su/IwPQJP |

| hxxps://pastebin[.]com/raw/0v6Vhvpb |

|

| hxxps://berb.fitnessclub-filmfanatics[.]com/naailq0.cpl |

|

| hxxp://download-695-18112-001-webdav-logicaldoc[.]cdn-serveri4732- ns.shop/Downloads/18112.2022/ |

|

แหล่งอ้างอิง

https://cyble.com/blog/threat-actor-targets-manufacturing-industry-with-malware/