พบการโจมตีด้วย Yokai Backdoor ไปยังรัฐบาลของประเทศไทย

พบการโจมตีด้วยมัลแวร์ Yokai Backdoor โดยใช้เทคนิคการโจมตีแบบ DLL side-loading ซึ่งเป็นการใช้ประโยชน์จากการทำงาน ของ Dynamic Link Libraries (DLLs) เพื่อติดตั้งและเรียกใช้มัลแวร์ที่ต้องการ พร้อมกับหลีกเลี่ยงการตรวจจับ ซึ่งในการโจมตีครั้งนี้แฮกเกอร์ได้มุ่งเป้าไปยังบุคลากรในรัฐบาลของประเทศไทย โดยจุดประสงค์ของการโจมตีคือ Data Exfiltration เช่น ข้อมูลที่ใช้ในการ Authentication อย่าง Hostname และ Username นอกจากนี้แฮกเกอร์สามารถ Execution Command ต่าง ๆ เพิ่มเติมได้อีกด้วย

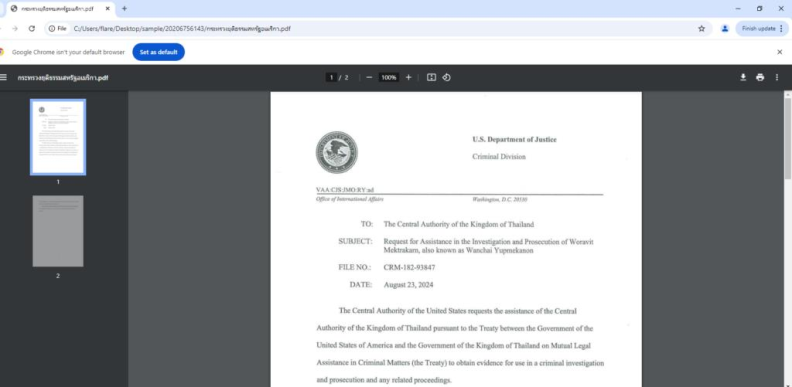

- ในการ Initial Access ยังไม่เป็นที่แน่ชัด แต่ได้คาดว่าแฮกเกอร์จะทำการโจมตีแบบ Spear-phishing ผ่านอีเมล พร้อมแนบไฟล์ RAR ที่ประกอบด้วยไฟล์ LNK อันตรายที่ชื่อว่า 'กระทรวงยุติธรรมสหรัฐอเมริกา.pdf' และ 'ด่วนที่สุด ทางการสหรัฐอเมริกาขอความร่วมมือระหว่างประเทศในเรื่องทางอาญา.docx' เพื่อหลอกให้เหยื่อคลิกไฟล์ดังกล่าว

รูปที่ 1: ตัวอย่างไฟล์ปลอมที่ใช้ในการโจมตี

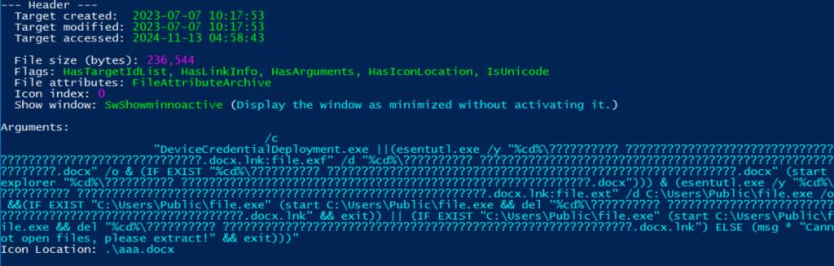

- เมื่อเหยื่อคลิกไฟล์ Shortcut ไฟล์ดังกล่าวจะทำการเปิดไฟล์ PDF และ Microsoft Word document ปลอมขึ้นมา ในขณะเดียวกันจะทำการติดตั้งไฟล์ EXE ที่เป็นอันตราย โดยใช้ esentutl.Esentutl เป็น Windows Binary ที่ใช้ในการ Transfer Payload อันตรายจาก Alternate Data Stream (ADS)

รูปที่ 2: ตัวอย่าง Payload ที่ถูก Copy ไปยังไฟล์ EXE

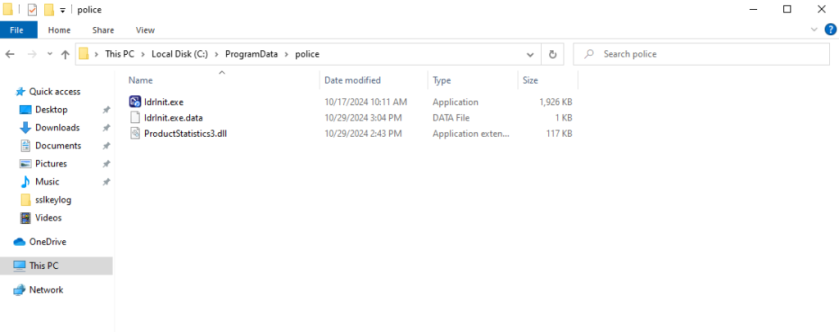

- หลังติดตั้งและรันไฟล์ EXE จะทำการ Drop ไฟล์ "IdrInit[.]exe", ไฟล์ "ProductStatistics3[.]dll" และไฟล์ข้อมูลที่ส่งจาก C2 Server ของแฮกเกอร์ บน Path C:ProgramDatapolice โดย IdrInit[.]exe ใช้ในการ Side-load ไฟล์ ProductStatistics3[.]dll ที่มีมัลแวร์ Yokai Backdoor อยู่

รูปที่ 3: ไฟล์ที่ถูกติดตั้งโดยไฟล์ EXE

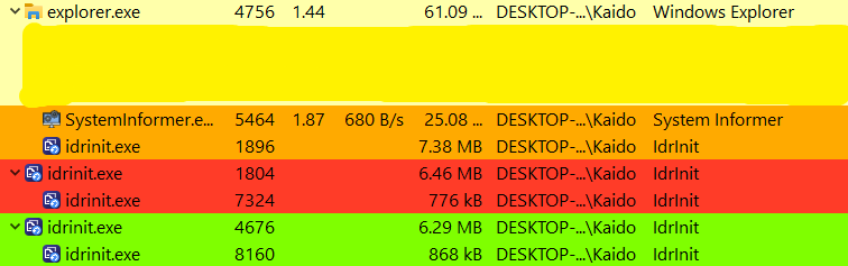

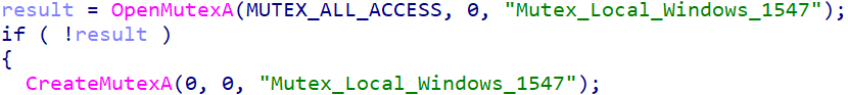

- เมื่อแฮกเกอร์ติดตั้งมัลแวร์ Yokai Backdoor สำเร็จ มัลแวร์จะสร้าง Scheduled Task ที่ชื่อว่า MicrosoftTSUpdate ซึ่งจะดำเนินการทุก ๆ 5 นาที นอกจากนี้ยังมีการสร้าง Mutex ในการหลีกเลี่ยงการดำเนินการซ้ำบน Host ที่ถูก Compromise แล้ว

รูปที่ 4: การทำ Scheduled Task

รูปที่ 5: รายละเอียดการทำ Mutex

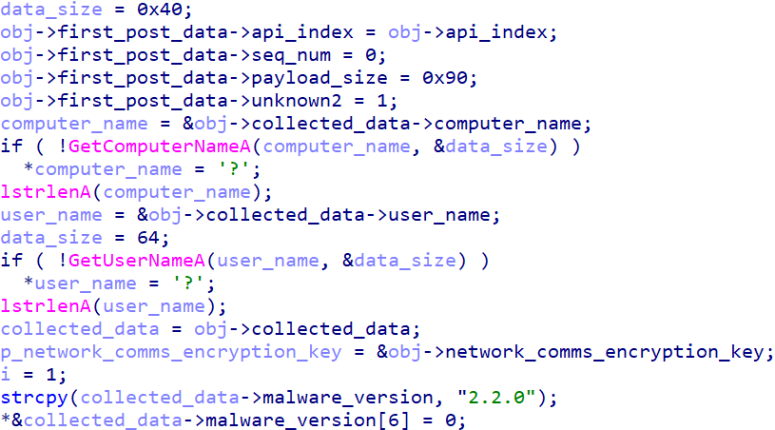

- สุดท้ายเมื่อดำเนินการตามกลไกข้างต้นเสร็จสิ้น แฮกเกอร์จะรวบรวมและขโมยข้อมูล Hostname และ Username ที่ใช้สำหรับการเข้าสู่ระบบต่าง ๆ ผ่านการติดต่อสื่อสารระหว่างเครื่องของผู้ใช้งานและ C2 Server

รูปที่ 6: รายละเอียดในขั้นตอนการทำ C2

ผลกระทบจากการโจมตี

จากการโจมตีด้วยมัลแวร์ Yokai Backdoor ส่งผลให้แฮกเกอร์สามารถรวบรวมและขโมยข้อมูลของเหยื่อออกมาได้ เช่น ข้อมูลในการเข้าสู่ระบบ อย่าง Hostname และ Username ข้อมูลส่วนตัวของเหยื่อหรือของคนในองค์กรรัฐบาล นอกจากนี้แฮกเกอร์ยังสามารถดำเนินการ Command ต่าง ๆ เพื่อใช้ในการโจมตีเพิ่มเติมได้อีกด้วย

สรุปการโจมตี

การโจมตีเริ่มต้นจากแพร่กระจายไฟล์ RAR ที่ประกอบด้วยไฟล์ LNK จำนวน 2 ไฟล์ โดยไฟล์หนึ่งทำหน้าที่ในการเปิดไฟล์เอกสารปลอมที่ Transfer มาจาก Alternate Data Stream (ADS) ในขณะที่อีกไฟล์จะทำหน้าที่ Drop ไฟล์ Side-loaded ของ Yokai Backdoor เพื่อสร้างทางเชื่อมต่อให้แฮกเกอร์สามารถเข้าถึงระบบภายในของเหยื่อได้

คำแนะนำ

- Awareness Training ให้กับพนักงานภายในองค์กรเกี่ยวกับภัยคุกคามต่างๆ เช่น รูปแบบการโจมตีแบบ Phishing

- ใช้ Mail Gateway ในการตรวจจับอีเมล หรือลิงก์อันตรายที่แนบมา

- เปิดใช้งาน Remote Browser Isolation (RBI) เพื่อแยกการใช้งานเว็บไซต์ที่มีความเสี่ยง เช่น โดเมนที่จดทะเบียนใหม่

- จำกัดสิทธิ์การเข้าถึงและใช้หลักการ Least Privilege ในการเข้าถึงทรัพยากรภายในระบบ

- ทำการ Full-Scan ที่ Endpoint ทุก ๆ ครั้งต่อสัปดาห์ เพื่อป้องกันไฟล์อันตราย

Indicators of Compromise (IoCs)

| Yokai Backdoor | |

| SHA256 | 248c50331f375e7e73f010e4158ec2db8835a4373da2687ab75e8a73fde795f0 |

| c74f67bb13a79ae8c111095f18b57a10e63d9f8bfbffec8859c61360083ce43e |

|

| 24509eb64a11f7e21feeb667b1d70520b1b1db8345d0e6502b657d416ef81a4d |

|

| c7746e0031fba26ca6a8ecc3cee9e3dd50507fe2c1136356f852e068e1f943d0 |

|

| 90f4364705f19929d5cc0dafc44946768e39e81338715503dbc923b75c6edfd5 |

|

| f361f5ec213b861dc4a76eb2835d70e6739321539ad216ea5dc416c1dc026528 |

|

| 452be2f9018f1ef2d74c935eac391ecdceff9a12cb950441f4f4e26b2b050fa1 |

|

| eaae6d5dbf40239fb5abfa2918286f4039a3a0fcd28276a41281957f6d850456 |

|

| 3e5cfe768817da9a78b63efad9e60d2d300727a97476edf87be088fb26f06500 |

|

| 1626ce79f2b96c126cbdb00195dd8509353e8754b1a0ce88d359fa890acd6676 |

|

| 2852223eb40cf0dae4111be28ce37ce9af23e5332fb78b47c8f5568d497d2611 |

|

| URL | hxxps://122[.]155[.]28[.]155:80/page/index[.]php |

| hxxps://154[.]90[.]47[.]77:80/ |

|

| hxxps://191[.]police[.]go[.]th:443/api/index[.]php |

|

| hxxps://191[.]police[.]go[.]th:443/Assessment/Report/PDF/default[.]php |

|

| hxxps://m-society[.]dpis[.]go[.]th:443/default[.]php |

|

| hxxps://49[.]231[.]18[.]150:80/research/files/index[.]php |

|

แหล่งอ้างอิง

https://thehackernews.com/2024/12/thai-officials-targeted-in-yokai.html

https://www.netskope.com/blog/new-yokai-side-loaded-backdoor-targets-thai-officials