กลุ่มแฮกเกอร์ Bitter ใช้ MiyaRAT และ WmRAT โจมตีไปยังหน่วยงานการป้องกันประเทศ

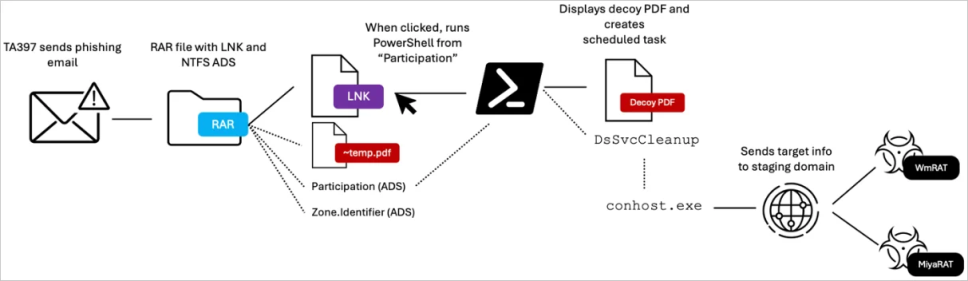

- กระบวนการโจมตีเริ่มต้นจากแฮกเกอร์ใช้รูปแบบการโจมตี Spear-phishing ผ่านบัญชีอีเมลของหน่วยงานภาครัฐที่ถูก Compromise โดยอีเมลจะประกอบด้วยไลฟ์ RAR ที่มีไฟล์ LNK (PUBLIC INVESTMENTS PROJECTS 2025.pdf.lnk), ไฟล์ PDF ปลอม (~tmp.pdf) และไฟล์ NTFS ADS ชื่อ "Participation" และ "Zone.Identifier"

- เมื่อเหยื่อเปิดไฟล์ RAR เหยื่อจะพบกับไฟล์ LNK เพียงไฟล์เดียวเนื่องจากไฟล์ ADS ทั้งสองไฟล์ถูกซ่อนเมื่อใช้ WinRAR และรัน PowerShell ของไฟล์ "Participation" พร้อมกับแสดงไฟล์ PDF ปลอม เพื่อเบี่ยงเบนความสนใจ

- ในการรัน PowerShell จะมีการสร้าง Scheduled Task ชื่อ "DsSvcCleanup" ที่รัน cURL Command ทุก ๆ 17 นาที เพื่อส่งข้อมูลของเหยื่อไปยัง Domain jacknwoods[.]com เช่น Username และ Computer Name และมีการรัน conhost.exe ด้วย

- โดย Command ข้างต้นจะสร้างช่องทางการเชื่อมต่อระหว่างระบบของเหยื่อและแฮกเกอร์ ในการดาวน์โหลดและติดตั้งมัลแวร์ MiyaRAT และ WmRAT เพื่อดำเนินการโจมตีต่อไป

ผลกระทบจากการโจมตี

การโจมตีด้วยมัลแวร์ MiyaRAT และ WmRAT ส่งผลให้กลุ่มแฮกเกอร์ Bitter เข้าถึงและขโมยข้อมูลส่วนตัวของเหยื่อได้ เช่น ข้อมูล Credential อย่าง Username หรือ Computer Name, ข้อมูลทั่วไปของ Host, ข้อมูลการอัปโหลดหรือดาวน์โหลดไฟล์ และ ข้อมูลตำแหน่งที่อยู่อุปกรณ์ของเหยื่อ นอกจากนี้กลุ่มแฮกเกอร์ยังสามารถรัน Command ต่าง ๆ ผ่าน cmd หรือ PowerShell เพื่อดำเนินการขยายขอบเขตการโจมตีไปยังระบบเครือข่ายที่เกี่ยวข้องเพิ่มเติมได้

สรุปการโจมตี

กลุ่มแฮกเกอร์ Bitter เริ่มต้นการโจมตีโดยส่ง Spear-phishing ผ่านอีเมลพร้อมแนบไฟล์ที่อันตรายต่าง ๆ เมื่อเหยื่อเปิดไฟล์ดังกล่าวขึ้นมาจะทำให้กลไกการโจมตีดำเนินการทันที เพื่อติดตั้งมัลแวร์ MiyaRAT และ WmRAT ในการรวบรวมและขโมยข้อมูล ต่าง ๆ ของเหยื่อออกมา จนไปถึงแฮกเกอร์สามารถรัน Command ได้ตามที่ต้องการ

คำแนะนำ

- Awareness Training ให้กับพนักงานภายในองค์กรเกี่ยวกับภัยคุกคามต่างๆ เช่น รูปแบบการโจมตีแบบ Phishing

- ใช้ Mail Gateway ในการตรวจจับอีเมล หรือลิงก์อันตรายที่แนบมา

- อัปเดตซอฟต์แวร์ป้องกันไวรัสและป้องกันมัลแวร์อยู่เสมอเพื่อตรวจจับและบล็อกภัยคุกคาม

- ตรวจสอบการทำงานและไฟล์ที่อยู่ในระบบเพื่อตรวจจับกิจกรรมที่ผิดปกติ

- การจำกัดขนาดของข้อมูลก่อนออกสู่ภายนอก เพื่อป้องกันการนำข้อมูลที่มีขนาดใหญ่ออกสู่ภายนอกขององค์กร

- พิจารณาการการตั้งค่าไฟร์วอลล์และระบบตรวจจับการบุกรุกเพิ่มเติม

Indicators of Compromise (IoCs)

| Bitter Attack Chain | |

| SHA256 | 53a653aae9678075276bdb8ccf5eaff947f9121f73b8dcf24858c0447922d0b1 |

| f6c77098906f5634789d7fd7ff294bfd95325d69f1be96be1ee49ff161e07733 |

|

| 10cec5a84943f9b0c635640fad93fd2a2469cc46aae5e43a4604c903d139970f |

|

| c7ab300df27ad41f8d9e52e2d732f95479f4212a3c3d62dbf0511b37b3e81317 |

|

| Domain | academymusica[.]com |

| samsnewlooker[.]com |

|

| jacknwoods[.]com |

|

| IPv4 | 38[.]180[.]142[.]228 |

| 96[.]9[.]215[.]155 |

|

แหล่งอ้างอิง