แฮกเกอร์ใช้มัลแวร์ SparkRAT โจมตีผู้ใช้งาน Windows macOS และ Linux

สรุปข้อมูล

พบการโจมตีด้วยมัลแวร์ SparkRAT เป็น Remote Access Trojan (RAT) ที่ทำงานบนระบบปฏิบัติการหรือแพลตฟอร์มหลายระบบ เช่น ระบบปฏิบัติการที่แตกต่างกัน ที่พัฒนาด้วยภาษา Golang โดยมุ่งเป้าการโจมตีไปยังผู้ใช้งาน Windows, macOS และ Linux ในหน่วยงานรัฐบาล มัลแวร์ SparkRAT นี้เป็นที่นิยมในหมู่แฮกเกอร์ เนื่องจากมีการออกแบบเป็น Modular รองรับหลายระบบปฏิบัติการ และมีฟีเจอร์ที่หลากหลาย เช่น ในการ Remote Execute Command จัดการไฟล์และ Process ต่าง ๆ ขโมยข้อมูลที่ละเอียดอ่อน Capture หน้าจอ นอกจากนี้มัลแวร์ยังสามารถ Shutdown หรือ Restart ระบบของเหยื่อได้

รายละเอียดการโจมตี

- การโจมตีที่ผ่านมาเริ่มต้นด้วยการใช้ประโยชน์จากช่องโหว่ใน MySQL Database และ Web Server ที่เผยแพร่สู่สาธารณะในการเข้าถึงระบบภายในของเหยื่อ แต่ในปัจจุบันแฮกเกอร์มักจะทำการแพร่กระจายมัลแวร์ SparkRAT ผ่านหน้าเว็บไซต์ Meeting ปลอมไปยังผู้ใช้งานระบบปฏิบัติการ Windows, macOS และ Linux

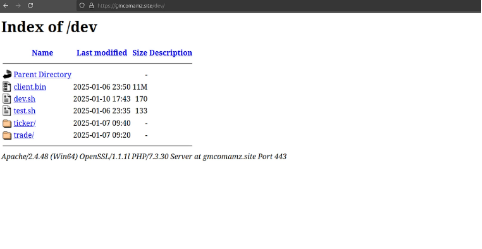

- โดยไฟล์มัลแวร์จะ Host อยู่บน Open Director Server ของแฮกเกอร์โดยใน Directory นั้นจะประกอบด้วย Script อันตราย ได้แก่ dev[.]sh และ test[.]sh ที่มีหน้าที่ในการดาวน์โหลดและ Execute client[.]bin ซึ่งเป็นไฟล์ Binary ของมัลแวร์ SparkRAT

รูปที่ 1: รายละเอียด Open Directory บน hxxps://gmcomamz[.]site:443

- เมื่อแฮกเกอร์ดำเนินการติดตั้งมัลแวร์ SparkRAT สำเร็จ มัลแวร์จะทำการสร้างช่องทางติดต่อสื่อสารกับ C2 Server ของแฮกเกอร์โดยใช้โปรโตคอล WebSocket นอกจากนี้มัลแวร์ยังสามารถอัปเดตตัวเองอัตโนมัติด้วยการส่ง Request HTTP POST ไปยังที่ Repository ที่เก็บข้อมูลไว้

ผลกระทบจากการโจมตี

จากการโจมตีด้วยมัลแวร์ SparkRAT ทำให้แฮกเกอร์สามารถเข้าควบคุมระบบของเหยื่อได้ ทั้งการเข้าถึงไฟล์ Process และ Command ของระบบ รวมไปถึงสามารถขโมยข้อมูลที่สำคัญ การ Capture หน้าจอ และใช้เป็นจุดเชื่อมต่อในการขยายขอบเขตการโจมตีไปยังระบบที่เกี่ยวข้อง

สรุปการโจมตี

ในอดีตแฮกเกอร์มักใช้ประโยชน์จากช่องโหว่ของ MySQL Database และ Web Server ส่วนในปัจจุบันแฮกเกอร์ใช้หน้าเว็บไซต์ Meeting ปลอมในการแพร่กระจายมัลแวร์ SparkRAT เพื่อให้เหยื่อดาวน์โหลดและติดตั้งไฟล์อันตรายต่าง ๆ ตามกลไกการโจมตีไปยังระบบของเหยื่อ

คำแนะนำ

- หมั่นติดตามและปฏิบัติตามวิธีการแก้ไขปัญหาตามประกาศของซอฟต์แวร์หรือฮาร์ดแวร์ที่ใช้งาน

- หมั่นตรวจสอบและอัปเดตซอฟต์แวร์อย่างสม่ำเสมอ

- อัปเดตซอฟต์แวร์ป้องกันไวรัสและป้องกันมัลแวร์อยู่เสมอเพื่อตรวจจับและบล็อกภัยคุกคาม

- ตรวจสอบการทำงานและไฟล์ที่อยู่ในระบบเพื่อตรวจจับกิจกรรมที่ผิดปกติ เช่น การใช้งาน WebSocket

- การจำกัดขนาดของข้อมูลก่อนออกสู่ภายนอก เพื่อป้องกันการนำข้อมูลที่มีขนาดใหญ่ออกสู่ภายนอกขององค์กร

- พิจารณาการการตั้งค่าไฟร์วอลล์และระบบตรวจจับการบุกรุกเพิ่มเติม

แหล่งอ้างอิง

https://cybersecuritynews.com/hackers-using-sparkrat-in-wild/

https://hunt.io/blog/sparkrat-server-detection-macos-activity-and-malicious-connections