พบเทคนิคการโจมตีใหม่ด้วย XWorm

สรุปข้อมูล

พบเทคนิคการโจมตีใหม่โดยใช้ Windows Script File (WSF) ในการติดตั้งมัลแวร์ XWorm ซึ่งเป็นมัลแวร์ประเภท Remote Access Trojan (RAT) ในรูปแบบของ Malware-as-a-service (MaaS) ที่มีเครื่องมือมากมายที่ช่วยให้แฮกเกอร์ดำเนินการโจมตีต่าง ๆ ได้ เช่น การเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต การ Remote Access และการติดตั้งมัลแวร์เพิ่มเติมบนระบบหรืออุปกรณ์ของเหยื่อ เพื่อดำเนินการโจมตีในขั้นตอนต่อ ๆ ไป โดยทั่วไปการโจมตีส่วนใหญ่มักเริ่มต้นจากการ Phishing ผ่านอีเมล เพื่อให้เหยื่อทำการติดตั้ง Script หรือไฟล์ที่อันตรายที่ช่วยให้แฮกเกอร์สามารถเข้าถึงระบบหรืออุปกรณ์ของเหยื่อได้

รายละเอียดเชิงเทคนิค

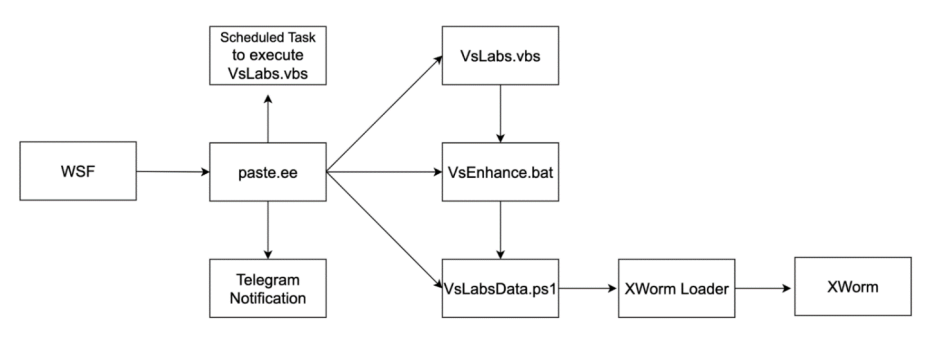

รูปที่ 1: ขั้นตอนการดำเนินการ

- เหยื่อทำการดาวน์โหลด Windows Script File (WSF) และรัน PowerShell script จาก Paste.ee ที่ถูกเก็บไว้บน Pastebin Website ซึ่งเป็นเว็บแอปพลิเคชัน Content-hosting

- ในการรัน PowerShell script นั้นจะดำเนินการสร้าง VBScripts ได้แก่ VsLabsData.ps1 VsEnhance.bat และ VsLabs.vbs ในโฟลเดอร์ที่แฮกเกอร์สร้างเอง รวมไปถึงทำ Scheduled Task ในการสั่งรัน Script และส่งการแจ้งเตือนต่าง ๆ ผ่าน Telegram ไปที่แฮกเกอร์เมื่อทำการติดตั้งสำเร็จ

- Scheduled Task ทำการสั่งรัน VsLabs.vbs เพื่อใช้รัน VsEnhance.bat ด้วย WScript.Shell

- VsEnhance.bat ทำการรัน VsLabsData.ps1 ต่อในการรัน DLL Loader ที่มีมัลแวร์ XWorm อยู่ เพื่อติดตั้งมัลแวร์บนระบบหรืออุปกรณ์ของเหยื่อต่อไป

ผลกระทบจากการโจมตี

การโจมตีด้วยมัลแวร์ XWorm ส่งผลให้แฮกเกอร์สามารถเข้าถึงข้อมูลที่ Sensitive ของเหยื่อโดยไม่ได้รับอนุญาต เช่น ข้อมูล Credential และข้อมูล Identity การทำ Remote Code Execution (RCE) บนอุปกรณ์ของเหยื่อ เช่น Shutdown, Restart และ Logoff ผ่าน Powershell ได้

คำแนะนำ

- หมั่นตรวจสอบและอัปเดตระบบปฏิบัติการอย่างสม่ำเสมอ

- จำกัดสิทธิ์ของ User ที่ใช้งาน

- ตรวจสอบการทำงานและไฟล์ที่อยู่ในระบบเพื่อตรวจจับกิจกรรมที่ผิดปกติ

- Awareness Training ให้กับพนักงานภายในองค์กรเกี่ยวกับภัยคุกคามต่างๆ

- Full-scan ที่ Endpoint ทุก ๆ สัปดาห์เพื่อตรวจจับไฟล์ที่ผิดปกติ

| IOCs | Type |

| 92BAA79ED1E8CCCA07666968715B1D517C9E7340505112B41AADEF1E7E433A1C | sha256 |

| 2C6C4CD045537E2586EAB73072D790AF362E37E6D4112B1D01F15574491296B8 | sha256 |

| hxxps://paste[.]ee/r/MKJrL/0 | url |

| ziadonfire[.]work[.]gd:7000 | domain |

| 89[.]116[.]164[.]56:7000 | domain |

แหล่งอ้างอิง

hxxps://cybersecuritynews[.]com/xworm-delivered-windows-script-file/

hxxps://www[.]Netskope[.]com/blog/netskope-threat-labs-uncovers-new-xworms-stealthy-techniques